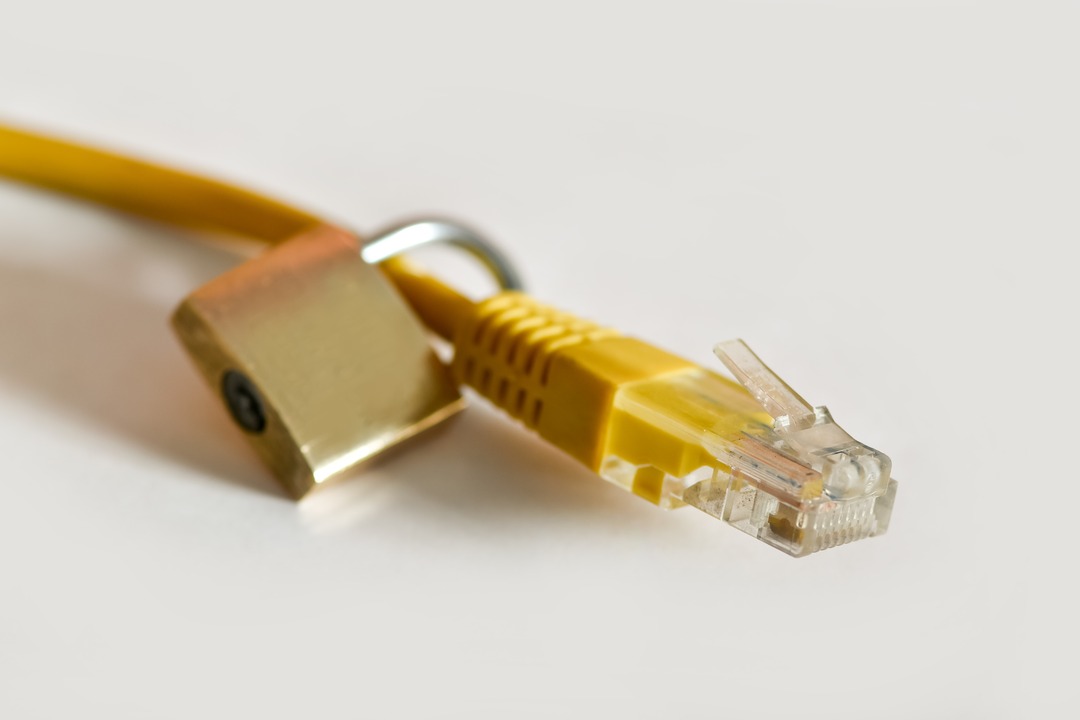

Les objets connectés (IoT) se multiplient rapidement dans nos environnements professionnels et domestiques. Cependant, cette croissance s’accompagne de défis en matière de sécurité. Avec l’essor des appareils connectés, il devient essentiel de protéger ces infrastructures contre les cybermenaces. C’est là qu’intervient la Zero Trust Network Access (ZTNA).

L’Importance de la Sécurité IoT

L’Internet des objets révolutionne de nombreux secteurs, de la domotique aux industries en passant par la santé. Pourtant, cette technologie attire l’attention des cybercriminels. En effet, les appareils connectés représentent souvent des portes d’entrée vulnérables pour accéder aux réseaux d’entreprises. Les failles de sécurité peuvent avoir des conséquences graves : vols de données, interruption des services, voire compromission totale des infrastructures.

Pour contrer ces menaces, il est nécessaire d’adopter des mesures de sécurité robustes et adaptées à chaque type d’appareil et de réseau. La mise en place de systèmes de surveillance, de contrôle d’accès et de chiffrement est essentielle. Cependant, ces méthodes traditionnelles ne suffisent plus. Le ZTNA propose une approche plus dynamique et flexible pour sécuriser les appareils IoT.

Pour en savoir plus sur la gestion de la sécurité des objets connectés, vous pouvez consulter ce guide ZTNA sur la sécurisation des infrastructures IoT. Découvrez comment ZTNA peut renforcer la sécurité de vos systèmes IoT en apportant une protection fiable et efficace.

Qu’est-ce que le ZTNA ?

La Zero Trust Network Access (ZTNA) est une stratégie de sécurité qui repose sur le principe de “ne jamais faire confiance, toujours vérifier”. Contrairement aux modèles traditionnels de sécurité réseau, le ZTNA ne considère pas le réseau interne comme sûr. En d’autres termes, il ne présume jamais qu’un appareil ou un utilisateur ayant accès au réseau est digne de confiance. Cette approche permet de minimiser les risques d’intrusion en restreignant l’accès aux seules ressources nécessaires.

Avec le ZTNA, chaque tentative d’accès est validée par une vérification d’identité, d’intégrité et de conformité avant d’être autorisée. Cela signifie que même si un cybercriminel parvient à accéder à un appareil, il ne pourra pas facilement se déplacer latéralement sur le réseau. Cette méthode se distingue des VPN traditionnels en offrant un niveau de protection beaucoup plus élevé et en permettant un contrôle plus granulaire des accès.

Pourquoi le ZTNA est-il particulièrement adapté aux infrastructures IoT ?

Les appareils IoT sont souvent conçus avec des capacités de sécurité limitées. Par conséquent, ils deviennent des cibles privilégiées pour les cyberattaques. Le ZTNA permet de renforcer la sécurité de ces appareils en leur fournissant un accès sécurisé aux ressources réseau, uniquement lorsqu’ils ont été authentifiés et vérifiés. Cela réduit considérablement le risque que des appareils compromis soient utilisés pour lancer des attaques internes.

Les Avantages du ZTNA pour la Sécurité IoT

Adopter une stratégie ZTNA pour les infrastructures IoT présente de nombreux avantages. Voici quelques points forts qui expliquent pourquoi cette solution est de plus en plus privilégiée par les entreprises :

- Protection renforcée : Le ZTNA offre une barrière de sécurité supplémentaire en n’autorisant l’accès qu’après une vérification stricte de l’identité et de l’intégrité des appareils.

- Accès contrôlé : Avec le ZTNA, les entreprises peuvent définir des règles d’accès très précises, permettant aux appareils IoT de se connecter uniquement aux services dont ils ont besoin.

- Détection rapide des anomalies : En adoptant une stratégie ZTNA, les entreprises peuvent facilement détecter les comportements inhabituels et intervenir avant que les cybercriminels n’exploitent une faille.

- Flexibilité et évolutivité : Contrairement aux systèmes traditionnels, le ZTNA est plus flexible et peut évoluer avec le nombre d’appareils connectés. Cela permet aux entreprises de s’adapter rapidement à l’augmentation des appareils IoT sans compromettre la sécurité.

Implémenter le ZTNA dans vos Infrastructures Connectées

La mise en œuvre du ZTNA dans une infrastructure IoT nécessite une compréhension claire des principes de cette stratégie et une planification rigoureuse. Voici quelques étapes essentielles pour réussir l’intégration du ZTNA dans vos systèmes.

Évaluer les Besoins et les Risques

Avant toute chose, il est crucial de procéder à une évaluation complète des appareils IoT déployés et des risques associés. Cette analyse permettra de définir les priorités en matière de sécurité et de mieux comprendre où les efforts doivent être concentrés. Par exemple, certains appareils peuvent nécessiter un contrôle d’accès plus strict que d’autres, en fonction de leur rôle et de leur exposition au réseau.

Choisir la Bonne Solution ZTNA

Tous les systèmes ZTNA ne se valent pas. Il est important de choisir une solution qui répond aux besoins spécifiques de vos infrastructures IoT. Une bonne solution doit offrir des fonctionnalités de surveillance, de gestion des accès et de détection des anomalies en temps réel. De plus, elle doit être facile à déployer et compatible avec les appareils existants.

Configurer et Surveiller les Accès IoT

Une fois la solution ZTNA déployée, la configuration des règles d’accès est une étape essentielle. Il est recommandé de définir des politiques d’accès très précises pour chaque appareil, afin de minimiser les risques d’intrusion. Par ailleurs, il est indispensable de surveiller en continu l’activité des appareils pour détecter rapidement toute tentative d’accès non autorisée.

Les Défis de l’Intégration du ZTNA

Même si le ZTNA offre de nombreux avantages, son intégration dans des infrastructures IoT peut s’accompagner de certains défis. La complexité de certains environnements connectés, combinée à la diversité des appareils IoT, peut rendre la mise en œuvre du ZTNA difficile. Les entreprises doivent donc s’assurer qu’elles disposent des ressources nécessaires, tant sur le plan technique que financier, pour réussir cette transition.

D’un autre côté, les solutions ZTNA évoluent et s’adaptent constamment aux nouveaux enjeux de la sécurité IoT. Les fournisseurs cherchent à offrir des solutions plus intuitives et faciles à déployer, ce qui réduit les barrières à l’adoption pour les entreprises.

Adoptez le ZTNA pour une Sécurité Optimale

Protéger les infrastructures IoT est devenu indispensable pour les entreprises, et le ZTNA se présente comme une solution moderne et efficace. En restreignant l’accès et en vérifiant constamment l’identité des appareils connectés, cette stratégie permet de minimiser les risques de cyberattaques et de garantir une sécurité optimale des systèmes connectés.

Si vous envisagez de sécuriser vos appareils IoT, il est fortement recommandé d’explorer les solutions ZTNA. Avec cette approche, vous bénéficierez d’une protection renforcée et d’un contrôle total sur vos infrastructures connectées, assurant ainsi la pérennité de votre réseau face aux menaces croissantes.